从 0 到 1 构建生产级 Ansible 自动化运维体系:Playbook 设计模式与最佳实践

“工欲善其事,必先利其器” —— 在云原生时代,自动化运维已经从可选项变成了必需品。本文将手把手带你构建一套生产环境可用的 Ansible 自动化运维体系。

痛点直击:为什么传统运维模式已经落伍?

作为一名在一线摸爬滚打 8 年的运维工程师,我见过太多团队在运维自动化的路上踩坑:

- • 手工部署噩梦:凌晨 2 点被叫醒,手忙脚乱地在生产环境执行命令

- • 配置漂移恐惧:服务器配置不一致,排查问题如大海捞针

- • 扩容焦虑症:业务突然爆发,手动扩容需要半天时间

- • 回滚心理阴影:一次失误的发布,让整个团队加班到天亮

如果你也有这些痛点,那么这篇文章就是为你准备的。

架构设计:生产级 Ansible 体系全景图

核心架构原则

在设计生产级 Ansible 体系时,我遵循以下四个核心原则:

1. 分层解耦

Application Layer -> 业务应用部署

Service Layer -> 中间件服务管理

Infrastructure Layer -> 基础设施配置

2. 环境隔离

inventory/

├── production/ # 生产环境

├── staging/ # 预发环境

├── development/ # 开发环境

└── testing/ # 测试环境

3. 角色驱动

roles/

├── common/ # 基础角色

├── nginx/ # Web服务器角色

├── mysql/ # 数据库角色

└── application/ # 应用角色

4. 配置外化

group_vars/

├── all.yml # 全局配置

├── web.yml # Web服务器配置

└── db.yml # 数据库配置

目录结构最佳实践

经过多个项目的打磨,我总结出这套目录结构:

ansible-ops/

├── ansible.cfg # Ansible配置文件

├── site.yml # 主入口文件

├── inventories/ # 清单文件

│ ├── production/

│ │ ├── hosts # 生产环境主机清单

│ │ └── group_vars/ # 组变量

│ └── staging/

├── roles/ # 角色目录

│ ├── common/

│ │ ├── tasks/

│ │ ├── handlers/

│ │ ├── templates/

│ │ ├── files/

│ │ └── defaults/

├── playbooks/ # 剧本文件

├── filter_plugins/ # 自定义过滤器

├── callback_plugins/ # 回调插件

└── vault/ # 加密文件

核心设计模式:让 Playbook 更优雅

模式一:多环境配置管理

问题:不同环境配置差异巨大,如何优雅管理?

解决方案:基于 inventory 的多环境配置模式

# inventories/production/group_vars/all.yml

environment:production

db_host:prod-db.example.com

redis_host:prod-redis.example.com

app_replicas:3

# inventories/staging/group_vars/all.yml

environment:staging

db_host:staging-db.example.com

redis_host:staging-redis.example.com

app_replicas: 1

实战技巧:使用 ansible-vault 加密敏感配置

# 创建加密文件

ansible-vault create inventories/production/group_vars/vault.yml

# 在 playbook 中引用

- name: Deploy application

template:

src: app.conf.j2

dest: /etc/app/app.conf

vars:

db_password: "{{ vault_db_password }}"

模式二:角色组合模式

核心思想:通过角色组合实现复杂业务场景

# playbooks/web-cluster.yml

-hosts:web_servers

roles:

-common # 基础环境配置

-firewall # 防火墙配置

-nginx # Web服务器

- { role:ssl, when:use_ssl } # 条件性角色

-monitoring # 监控配置

-hosts:db_servers

roles:

-common

-mysql

- backup

模式三:幂等性保证模式

关键点:确保多次执行结果一致

- name:Ensurenginxisinstalledandconfigured

block:

-name:Installnginx

yum:

name:nginx

state:present

-name:Configurenginx

template:

src:nginx.conf.j2

dest:/etc/nginx/nginx.conf

backup:yes

notify:restartnginx

-name:Ensurenginxisrunning

service:

name:nginx

state:started

enabled:yes

rescue:

-name:Handleinstallationfailure

debug:

msg: "Nginx installation failed, rolling back..."

生产实战:高可用部署案例

场景:部署高可用 Web 应用集群

需求:

- • 3 台 Web 服务器负载均衡

- • 数据库主从复制

- • Redis 哨兵模式

- • 自动健康检查和故障转移

核心 Playbook:

# site.yml

---

-import_playbook:playbooks/infrastructure.yml

-import_playbook:playbooks/database.yml

-import_playbook:playbooks/cache.yml

-import_playbook:playbooks/application.yml

-import_playbook:playbooks/loadbalancer.yml

-import_playbook:playbooks/monitoring.yml

# playbooks/application.yml

-hosts:web_servers

serial:1 # 滚动部署,一次部署一台

max_fail_percentage:0 # 零容错

tasks:

-name:Healthcheckbeforedeployment

uri:

url:"http://{{ inventory_hostname }}:{{ app_port }}/health"

method:GET

status_code:200

delegate_to:localhost

-name:Deployapplication

include_role:

name:application

-name:Healthcheckafterdeployment

uri:

url:"http://{{ inventory_hostname }}:{{ app_port }}/health"

method:GET

status_code:200

delegate_to:localhost

retries:30

delay: 10

错误处理和回滚策略

- name:Deploywithrollbackcapability

block:

-name:Backupcurrentversion

command:cp-r {{ app_path }} {{ app_path }}.backup.{{ansible_date_time.epoch}}

-name:Deploynewversion

unarchive:

src:"{{ app_package }}"

dest:"{{ app_path }}"

-name:Restartservices

service:

name:"{{ item }}"

state:restarted

loop:"{{ app_services }}"

rescue:

-name:Rollbackonfailure

command:|

rm -rf {{ app_path }}

mv {{ app_path }}.backup.{{ ansible_date_time.epoch }} {{ app_path }}

-name:Restartservicesafterrollback

service:

name:"{{ item }}"

state:restarted

loop:"{{ app_services }}"

-fail:

msg: "Deployment failed, rolled back to previous version"

性能优化:让 Ansible 跑得更快

优化策略一:并行执行

# ansible.cfg

[defaults]

forks = 50 # 并行进程数 host_key_checking = False # 跳过主机密钥检查 pipelining = True # 启用管道模式 gathering = smart # 智能 fact 收集 fact_caching = jsonfile # 启用 fact 缓存 fact_caching_connection = /tmp/ansible_facts_cache

优化策略二:条件执行

- name:Skipunnecessarytasks

yum:

name:nginx

state:present

when:

-ansible_os_family=="RedHat"

-nginx_versionisnotdefinedornginx_current_version!= nginx_version

优化策略三:批量操作

- name:Installmultiplepackagesatonce

yum:

name:"{{ packages }}"

state:present

vars:

packages:

-nginx

-redis

-mysql-server

- git

监控与告警:可观察性设计

集成 Prometheus 监控

# roles/monitoring/tasks/main.yml

-name:Installnode_exporter

get_url:

url:"{{ node_exporter_url }}"

dest:/tmp/node_exporter.tar.gz

-name:ConfigurePrometheustargets

template:

src:prometheus.yml.j2

dest:/etc/prometheus/prometheus.yml

notify:restartprometheus

-name:Setupalertingrules

template:

src:alert.rules.yml.j2

dest: /etc/prometheus/alert.rules.yml

自定义健康检查

- name:Customhealthcheck

uri:

url:"http://{{ inventory_hostname }}:{{ app_port }}/health"

method:GET

return_content:yes

register:health_check

failed_when:health_check.json.status!="ok"

retries:3

delay: 5

安全最佳实践

密钥管理

# 使用 Ansible Vault 管理敏感信息

-name:Deploywithencryptedvariables

template:

src:database.conf.j2

dest:/etc/app/database.conf

mode:'0600'

vars:

db_password:"{{ vault_db_password }}"

api_key: "{{ vault_api_key }}"

权限控制

- name:Ensureproperfilepermissions

file:

path:"{{ item.path }}"

mode:"{{ item.mode }}"

owner:"{{ item.owner }}"

group:"{{ item.group }}"

loop:

- { path:"/etc/ssl/private", mode:"0700", owner:"root", group:"root" }

- { path:"/var/log/app", mode:"0755", owner:"app", group:"app" }

CI/CD 集成:自动化流水线

GitLab CI 集成示例

# .gitlab-ci.yml

stages:

-syntax-check

-deploy-staging

-deploy-production

ansible-syntax:

stage:syntax-check

script:

-ansible-playbook--syntax-checksite.yml

-ansible-lintplaybooks/

deploy-staging:

stage:deploy-staging

script:

-ansible-playbook-iinventories/stagingsite.yml

only:

-develop

deploy-production:

stage:deploy-production

script:

-ansible-playbook-iinventories/productionsite.yml

only:

-master

when: manual

故障排查:调试技巧大全

调试模式启用

# 详细输出

ansible-playbook -vvv site.yml

# 调试特定任务

- debug:

var: ansible_facts

# 暂停执行等待确认

- pause:

prompt: "Press enter to continue deployment"

常见问题解决

问题 1:SSH 连接失败

- name:Testconnectivity

ping:

ignore_errors:yes

register:ping_result

-debug:

msg:"Host {{ inventory_hostname }} is unreachable"

when: ping_result.failed

问题 2:权限不足

- name: Tasks requiring sudo

become: yes

become_user: root

become_method: sudo

实战总结:踩坑经验分享

经验一:渐进式迁移策略

不要试图一次性重构所有运维脚本,建议采用渐进式迁移:

- 1. 第一阶段:基础设施配置自动化

- 2. 第二阶段:应用部署自动化

- 3. 第三阶段:监控告警自动化

- 4. 第四阶段:完整 CI/CD 流水线

经验二:团队协作规范

# 统一的角色开发规范

roles/

├──README.md # 角色说明文档

├──meta/main.yml # 角色元数据

├──defaults/main.yml # 默认变量

├──vars/main.yml # 角色变量

├──tasks/main.yml # 主要任务

├──handlers/main.yml # 处理器

├──templates/ # 模板文件

├──files/ # 静态文件

└──tests/ # 测试文件

经验三:性能基准测试

定期对 Ansible 执行性能进行基准测试:

# 测试 playbook 执行时间

time ansible-playbook site.yml

# 分析任务执行时间分布

ansible-playbook site.yml --start-at-task="Deploy application"

未来展望:下一代运维自动化

随着技术的发展,Ansible 也在不断演进:

- • Ansible Operator:Kubernetes 原生的自动化

- • Event-Driven Ansible:事件驱动的自动化响应

- • Ansible Content Collections:模块化的内容管理

写在最后

构建生产级 Ansible 自动化运维体系不是一蹴而就的,需要在实践中不断优化和完善。希望这篇文章能够帮助你在自动化运维的道路上少走弯路。

如果你在实施过程中遇到问题,欢迎在评论区讨论。让我们一起推动运维自动化的发展!

关注我,获取更多运维干货:

- • 🚀 云原生架构设计

- • 🛠️ DevOps 最佳实践

- • 📊 监控告警体系

- • 🔒 安全运维策略

文末福利

就目前来说,传统运维冲击年薪30W+的转型方向就是SRE&DevOps岗位。

为了帮助大家早日摆脱繁琐的基层运维工作,给大家整理了一套高级运维工程师必备技能资料包,内容有多详实丰富看下图!

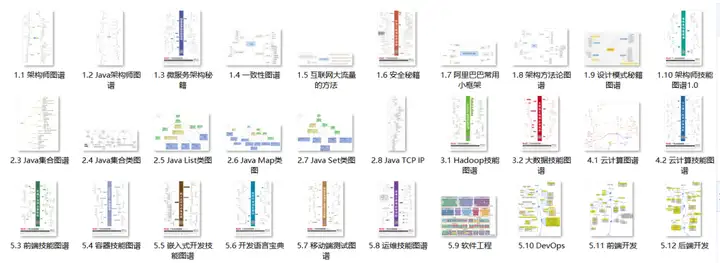

共有 20 个模块

1.38张最全工程师技能图谱

2.面试大礼包

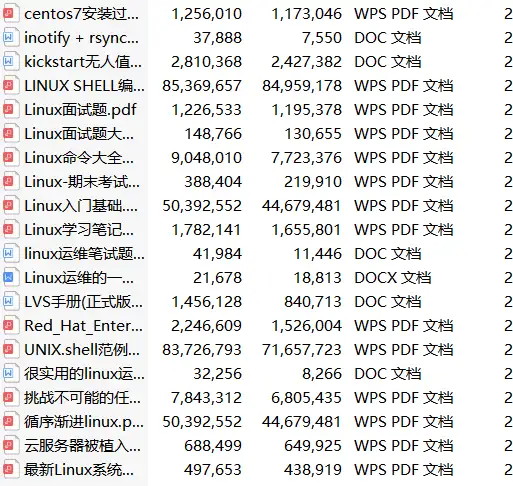

3.Linux书籍

4.go书籍

······

6.自动化运维工具

18.消息队列合集

以上所有资料获取请扫码

备注:最新运维资料

100%免费领取

(后台不再回复,扫码一键领取)

本文链接:https://www.yunweipai.com/47337.html

网友评论comments